Wojska Obrony Cyberprzestrzeni biją na alarm. Poważne zagrożenie w sieci

Polskie służby cybernetyczne ostrzegają przed wyrafinowanym atakiem grupy Crafty Leshy, który uderza prosto w krajowe i zagraniczne instytucje. Wykorzystując nowo odkrytą lukę w Microsoft Office, hakerzy omijają wieloletnie zabezpieczenia, by przejąć kontrolę nad Twoimi danymi. Sprawdź, jak jedna wiadomość z zaufanego źródła może stać się kluczem dla profesjonalnych szpiegów.

- Techniczne kulisy podatności CVE-2026-21509

- Crafty Leshy: Grupa APT28 w natarciu

- Wykorzystanie zaufania i przejętych kont

- Procedury ochronne i zalecenia DKWOC

Techniczne kulisy podatności CVE-2026-21509

Nowa podatność CVE-2026-21509, oceniona na 7.8 w skali CVSS, to krytyczna słabość w sposobie, w jaki Microsoft Office przetwarza dane wejściowe. Błąd typu CWE-807 polega na niebezpiecznym zaufaniu do niezaufanych informacji przy podejmowaniu kluczowych decyzji o bezpieczeństwie.

Hakerzy znaleźli sposób na obejście mechanizmu Compatibility Flags (tzw. „kill bits”), który od 2010 roku miał skutecznie blokować złośliwe obiekty COM w dokumentach. W efekcie samo otwarcie spreparowanego pliku pozwala na załadowanie groźnych komponentów bez wiedzy użytkownika. Problem dotyczy głównie wersji 2016 i 2019, omijając bariery, które przez lata uznawano za nie do przebicia.

Crafty Leshy: Grupa APT28 w natarciu

Za kampanią stoi agresor określany przez DKWOC jako Crafty Leshy, którego ukraińscy analitycy z CERT-UA utożsamiają z groźnym klastrem APT28 (UAC-0001). Adwersarz wykazał się zdumiewającą szybkością, rozpoczynając „uzbrajanie” złośliwych dokumentów zaledwie dobę po upublicznieniu błędu przez Microsoft.

Działania te mają charakter ściśle ukierunkowany, co potwierdza precyzyjne typowanie konkretnych osób w strukturach państwowych. Eksperci zidentyfikowali artefakty potwierdzające infekcje w instytucjach w Polsce, Rumunii, Ukrainie oraz na Słowacji. Takie tempo pracy sugeruje, że napastnicy dysponują ogromnymi zasobami i doskonale wiedzą, jak wykorzystać każdą sekundę od ujawnienia nowej luki.

Wykorzystanie zaufania i przejętych kont

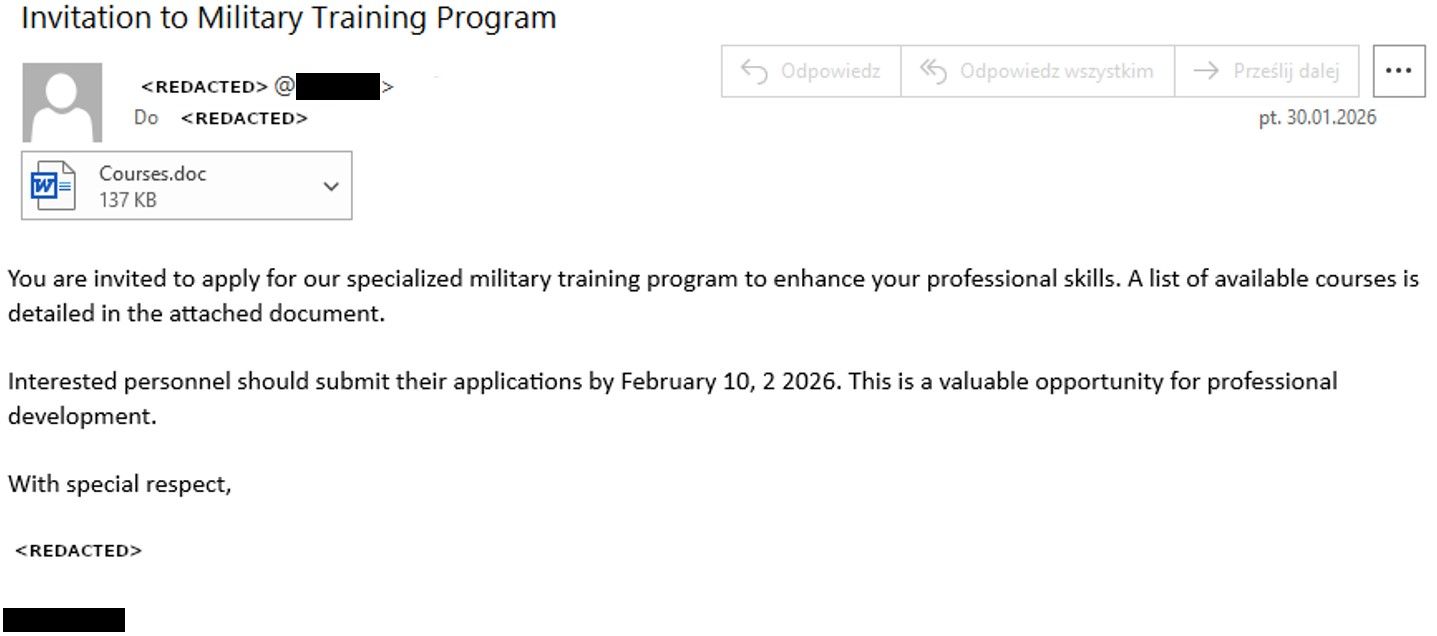

Kampania Crafty Leshy wyróżnia się niespotykaną wiarygodnością, ponieważ do dystrybucji złośliwych treści wykorzystano przejęte wcześniej konta pocztowe instytucji państwowych z Europy Środkowo-Wschodniej. Maile przychodzą zatem z autentycznych adresów, a ich treść jest idealnie dopasowana do codziennych obowiązków i profilu działalności odbiorców.

Takie podejście drastycznie minimalizuje ryzyko wykrycia ataku przez tradycyjne filtry antyspamowe czy czujność personelu. Co istotne, infekcja następuje w momencie pełnego otwarcia dokumentu, choć samo korzystanie z trybu podglądu w aplikacji MS Outlook nie aktywuje jeszcze złośliwego kodu. To niezwykle niebezpieczna, „cicha” metoda infiltracji systemów o krytycznym znaczeniu.

Procedury ochronne i zalecenia DKWOC

W obliczu tak profesjonalnie przygotowanej operacji, Dowództwo Komponentu Wojsk Obrony Cyberprzestrzeni (CSIRT MON) apeluje o natychmiastową reakcję. Użytkownicy starszych pakietów Office 2016 oraz 2019 muszą bezzwłocznie zainstalować dedykowane łaty bezpieczeństwa, aby zamknąć furtkę napastnikom. W przypadku nowszych wersji, takich jak Office 2021 lub Microsoft 365, producent wprowadził poprawki po stronie usługi, jednak ich pełna aktywacja wymaga od użytkownika całkowitego zrestartowania wszystkich aplikacji biurowych.

Źródła wojskowe podkreślają, że tylko szybka aktualizacja może powstrzymać adwersarza przed budowaniem trwałej persystencji w polskich sieciach, co mogłoby skutkować długofalowym szpiegostwem i utratą najbardziej wrażliwych informacji.